はじめに ~ 脆弱性PoCの収集リポジトリ ~

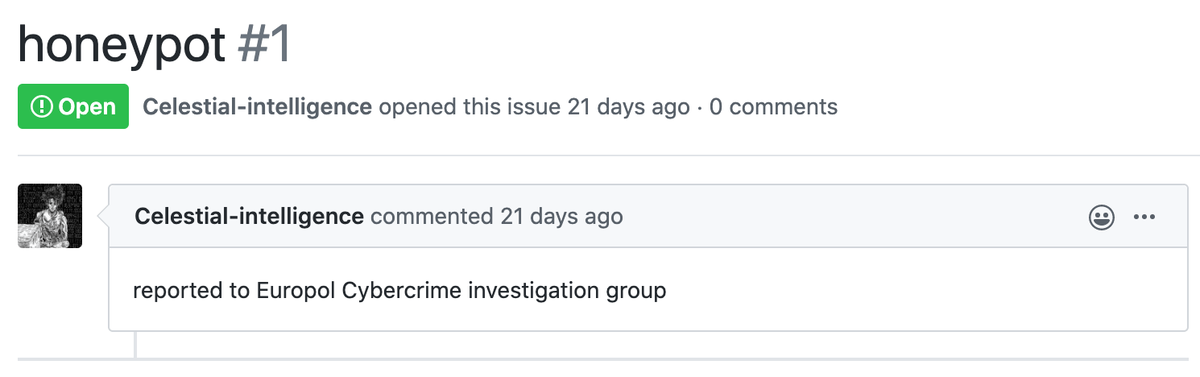

私は脆弱性のPoCが自動的に収集しているリポジトリを公開していますが、先日このようなIssueが作成されました。

そのIssueの内容を端的に言うと「収集しているPoCにマルウェアが混ざってるでボケェ!!」というもの。

正体はマルウェアだったリポジトリ

ここでは「CVE-2020-0883」「CVE-2020-0910」の2つの脆弱性があげられており、それぞれ「thelostworldFree/CVE-2020-0883」「inetshell/CVE-2020-0910」リポジトリのことを指していると考えられます。

実際にこの2つのリポジトリ内のコードを確認してみます。異なる脆弱性のPoCですが、Pythonコードがほぼ同じであり非常に怪しいリポジトリであることが分かります。

そのコードの詳細はテンセント社のブログで紹介されていたのでそちらを参照ください。(中国語ですが・・・)

上記の2つとは別の脆弱性(CVE-2020-0796 : Microsoft SMBv3の脆弱性)で説明されていますが、コードの動作内容は同じなので問題ないです。

(※以下、Google翻訳を駆使して理解できた内容です。)

この記事を簡単に説明すると、

・この怪しいコードは実行時に指定した「検査対象となるホスト」情報を

54[.]184[.]20[.]69に送信するような動作したそうです。

・そして送信されたホスト情報に対して外部かSMBパケットが送信されたそうです。

明らかに脆弱性検証コードの動作ではなく、黒なコードであったことが確認できます。

まとめ ~ 無闇にPoCを実行してはイカン!! ~

つまり何が言いたいかというと、信用できないPoCを安易に実行してはいけないということです。

今エンジニアとして働いている私にとっては当然のことではありますが、学生の頃は適当に見つけたPoCを実行するようなことがありました。(不思議と.exe等の実行ファイルは怪しんでいましたが...)

そんなPoCの内容を一切確認しない人を標的としているんでしょうね。

そんな感じでPoCを実行するときは、コードをしっかり確認した方がいいよという記事でした。

軽くコードを見るだけでも分かる場合がほとんどです(今回の様に不明な難読化をしていたり)。

ちなみにコードを読んでもよく分からん時はとりあえず実行しないようにしています(or 死んでもいい環境で動かしたり)。

下画像のようにIssue内で「このリポジトリが怪しい」ということを教えてくれる場合もあるようです。

感覚的となりますが、他PoCリポジトリよりスター数が多いリポジトリは正当なPoCリポジトリと判断して良さそうです。

更新履歴

- 2020年5月26日 新規作成